Hace años, los gestores, además de tener que elaborar estrategias para garantizar el crecimiento financiero de la empresa y hacerla conquistar ventajas competitivas en medio a los rápidos cambios del mercado, pasaron a enfrentar un nuevo desafío: las fallas de seguridad corporativa.

Estos problemas comprometen no solo las informaciones del negocio, como salarios de empleados y planificaciones estratégicas, pero también datos confidenciales y la confianza de los clientes.

Y para evitar que la empresa quede expuesta a estos riesgos, los responsables necesitan definir estrategias de seguridad y nuevas políticas operacionales que abarquen herramientas, equipos y procesos, manteniendo el equilibrio entre las prioridades de protección y la agilidad exigida por el negocio.

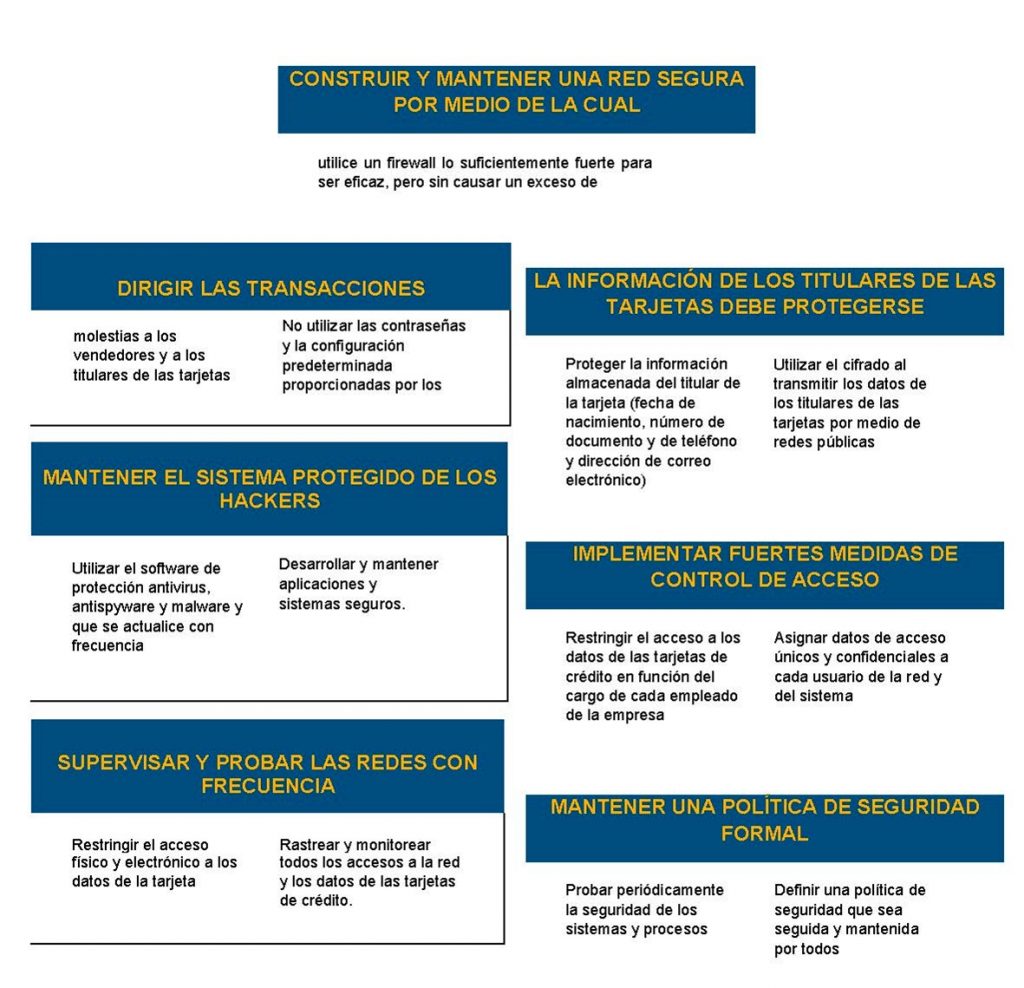

A seguir, preparamos algunas medidas que deben ser seguidas por las organizaciones para protegerse contra invasiones y la garantía de seguridad de los datos de la empresa:

Proteja a la empresa de los riesgos externos

Años atrás, los ciberdelincuentes tenían como blanco apenas a las empresas de gran tamaño y a los órganos del gobierno. Hoy, miran también a pequeñas y medias organizaciones, como e-commerce de pequeña envergadura, administrados apenas por una computadora, y plataformas de comercio electrónico con centenas de equipos y millares de clientes.

De acuerdo a una encuesta realizada por la consultora Edelman Privacy Risk Index, que entrevistó 6.400 ejecutivos de 29 países, el 81 % cree que su empresa no tiene entrenamiento, experiencia o tecnología para protección, mientras que el 73 % dice no contar con recursos adecuados.

Estos datos son extremadamente preocupantes, ya que al margen de su envergadura, la empresa precisa contar con el apoyo de recursos de seguridad.

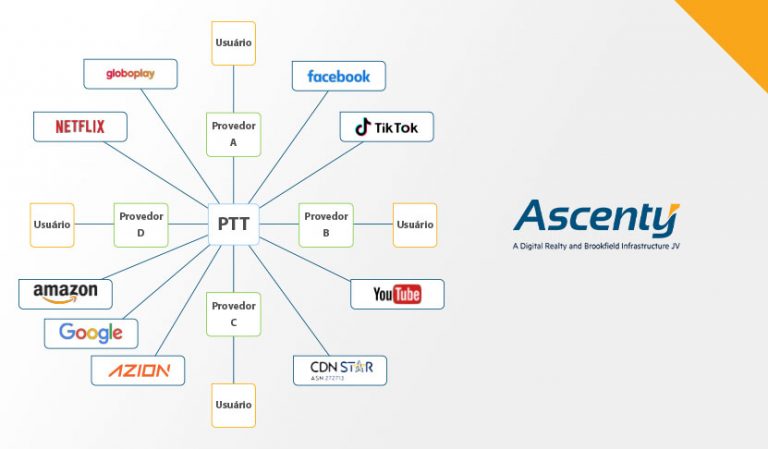

Los más utilizados son los antivirus, firewalls, AntiSpam y networkings, que tienen funcionalidades extras de seguridad y garantizan la protección de todos los departamentos de la empresa.

En el mercado, existen soluciones que están disponibles tanto en las versiones físicas, hardwares, como en las virtuales, softwares, hospedados en computación en la nube.

Y cuando integrada, la arquitectura de seguridad posibilita aplicar políticas de protección en todos los puntos de control, incluso sin intervención manual para prevenir ataques.

Sin una estructura adecuada, es imposible que la empresa tenga un blindaje eficiente, que le dé condiciones de protegerse y reestablecer su funcionamiento después de una invasión.

Esté atento a las acciones de sus empleados

Para evitar ataques y la filtración de informaciones, los gestores necesitan centrarse en la prevención.

Implementar una política de seguridad fuerte, aliada a un excelente software de prevención de filtraciones de datos, lo que en el mercado se conoce como DLP (Data Loss Prevention).

A medida que se implementan políticas y software de seguridad en entornos empresariales, también es necesario concientizar a los empleados mediante reuniones y programas de capacitación sobre las amenazas que pueden poner en riesgo los datos de la empresa y de los clientes.

El golpe de Phishing (en español, pesca), por ejemplo, ocurre cuando los estafadores intentan conseguir clics al enviar correos electrónicos con informaciones relevantes, atrayendo la atención del empleado.

Así, este colaborador acaba haciendo clic en el enlace malicioso conteniendo un virus que rápidamente se extiende por la empresa, generando pérdidas financieras que podrían llevar a su cierre.

Muchas organizaciones ya utilizan programas de DLP que clasifican los tipos de archivos, y con base en esta clasificación, podrán o no ser copiados, adjuntados, modificados.

En los casos de calificación restringida, se aplica un cifrado a los datos, que protege los datos en caso de robo de información.

Establezca una política de seguridad móvil

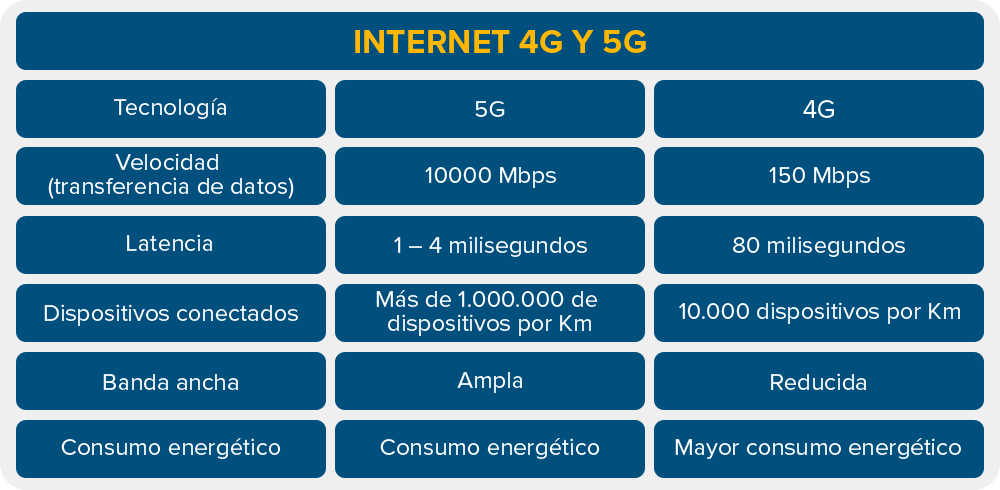

Según la consultora Cisco, 9.000 millones de dispositivos móviles estaban conectados a Internet en 2012.

Y conjuntamente con el ritmo acelerado de la adquisición de teléfonos inteligentes y tabletas en todo el mundo, crece también la preocupación de las empresas en administrar su utilización dentro del ambiente corporativo.

Esto, porque los ciberdelincuentes pueden intentar infectar los aparatos de los empleados con un malware que, si se conecta a alguna computadora o Internet de la empresa, puede colocar sus datos y sistemas en riesgo.

Por eso, la empresa también debe elaborar una política de seguridad móvil, abordando riesgos asociados a cada dispositivo y los procedimientos que deben ser seguidos por los colaboradores.

Y para asegurar el cumplimiento de las políticas y directrices, los gestores necesitan establecer prácticas rigorosas de monitoreo e implementar tecnologías de base, disminuyendo así los riesgos relacionados a la seguridad de datos y uso de dispositivos móviles.

Debido a esto, muchas empresas están adoptando sistemas de seguridad, en los cuales ninguna información de la empresa queda almacenada en el dispositivo, pero se accede a ellas y se las ve solo en los dispositivos móviles. Esto disminuye el riesgo de filtración de información.

Haga monitoreo y limite los derechos de acceso.

¿Ya se puso a analizar los niveles de acceso de sus empleados?

Toda empresa debería establecer una jerarquía, confiando los accesos más sensibles solo a los profesionales capacitados.

Muchas veces, el uso de algunas herramientas simples ya garantiza mayor nivel de seguridad para la información, especialmente en micro y pequeñas empresas.

Ya en empresas mayores, hay sistemas que centralizan los accesos y los monitorean, de forma de asegurar que no haya violaciones en la política de seguridad.

Esta acción es esencial para el enriquecimiento de sus medidas de protección y puede evitar grandes dolores de cabeza en el futuro.

Apueste por la criptografía.

La criptografía es un término complejo y muy abarcador, pero que debe formar parte del día a día de las organizaciones.

Al hacer al criptografía del intercambio de datos dentro de sistemas de la empresa (o de su sistema para un tercero), asegura la confidencialidad e integridad de las informaciones, blindándolas contra accesos no autorizados.

En la práctica, la criptografía puede ser aplicada de diferentes formas, pero es un conjunto de técnicas que protege datos de modo que apenas el emisor y el receptor de esas informaciones puedan descifrarlos.

No “esconde” un intercambio de datos, pero de cierta forma mezcla su contenido, de modo que sea prácticamente imposible descifrarlo sin conocer la clave.

Adoptar sistemas que utilizan la criptografía garantiza que su empresa se mantenga al día con sus directrices de la Ley General de Protección de Datos, así como blinda los datos personales y corporativos.

Cuente con la redundancia de sistemas

A lo largo de nuestras publicaciones aquí en el blog, varias veces ya mencionamos la necesidad de que las empresas modernas inviertan en la redundancia de su infraestructura de TI.

Es decir, en su replicación con el fin de garantizar la continuidad de las operaciones.

Así, en caso de que un servidor, equipo como nobreak o enrutador, o incluso su data center entero tenga un problema, hay un sustituto listo para asumir su lugar de forma inmediata.

La redundancia es el blanco para empresas que no pueden permitir que sus sistemas paren.

Esté atento con la conformidad legal

Previamente, ya mencionamos lo importante que es para su empresa mantenerse en conformidad con las directrices legales de protección de datos.

Legislaciones como la LGPD en Brasil y la GDPR en Europa, a pesar de nuevas, ya están en vigor y siendo aplicadas por los órganos reguladores.

En el caso brasileño, la no conformidad puede acarrear multas y sanciones pesadas.

Dependiendo de la infracción cometida, la multa aplicada por el gobierno puede ser de hasta 2 % de su facturación anual o como máximo R$ 50 millones.

Además, conforme la gravedad de lo constatado, la empresa puede ser obligada a suspender sus actividades, lo que ocasionaría su cierre.

¿Pero cómo garantizar la conformidad con la ley?

Bueno, el primer paso es analizar toda la infraestructura de datos y TI de su negocio, identificando los errores, puntos débiles y oportunidades de mejora.

Si su organización nunca prestó atención sobre el asunto, créalo: hay varias acciones que deben ser realizadas.

Sin embargo, es posible organizar esta jornada, adhiriendo a buenas prácticas y adoptando sistemas, soluciones y softwares que simplifican el proceso.

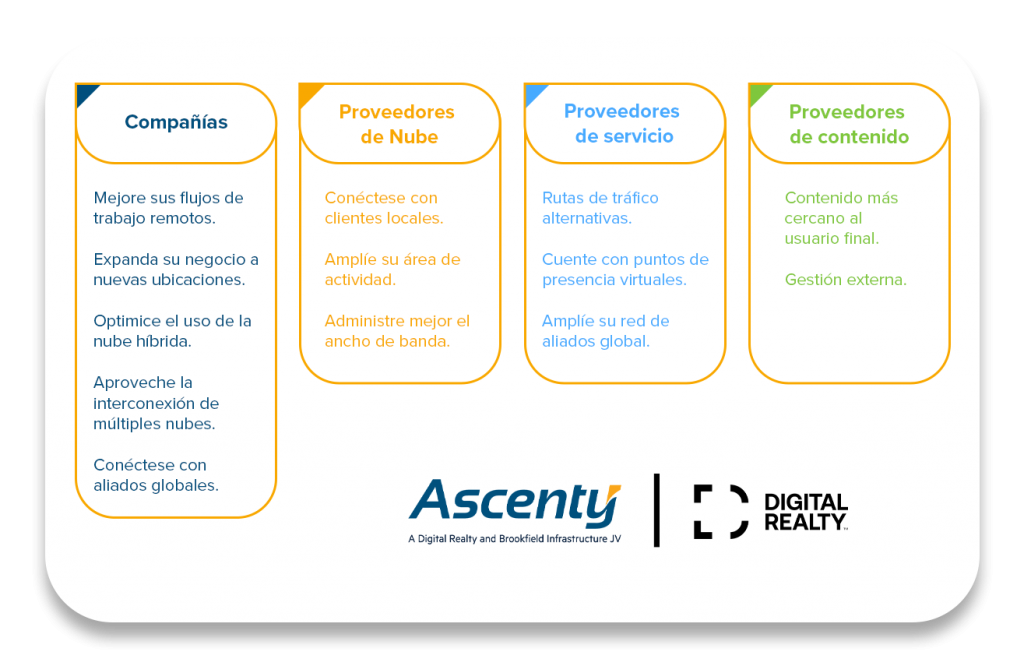

¡Para eso, puede contar también con Ascenty!

Ascenty, líder en Data Centers en toda América Latina, ya cuenta hace años con una infraestructura y procesos dirigidos para la total seguridad de la información de nuestros clientes.

Entre las certificaciones que posee, que así lo avalan, se incluyen la ISO 27001 y PCI – DSS Compliant.

¿Qué tal descubrir más sobre cómo Ascenty puede ayudar a su negocio? ¡Agende una reunión con uno de nuestros especialistas ahora mismo!